Securizarea unui router wireless a fost o luptă continuă încă din primele zile de WiFi.

Au existat numeroase tipuri de criptare și actualizări de protocol care s-au dovedit în mod constant că prezintă defecte care pot fi exploatate.

În acest sens, routerele au devenit mult mai sigure și cu configurarea corectă pot fi dispozitive foarte sigure.

Cele mai bune setări de securitate pentru un router

Nu toate aceste opțiuni vor fi posibile pentru toată lumea. Aceasta este pur și simplu o listă cu cea mai bună configurare posibilă pentru securizarea unui router.

- Dezactivați WPS (Configurare protejată WiFi)

- Dezactivați frecvența de 2,4 GHz, dacă este posibil

- Conectați-vă la un router numai cu un dispozitiv (smartphone, tabletă, laptop) care este un dispozitiv 802.11ac.

- Activați criptarea WPA2 / WPA3 și introduceți o parolă lungă.

- Slăbiți semnalul WiFi dacă este posibil.

- Nu introduceți niciodată parole sau nume de utilizator într-o fereastră pop-up. Accesați întotdeauna direct o pagină de administrare a routerului pentru a introduce nume de utilizator și parole.

- Schimbați numele de utilizator / parola de conectare la pagina de administrare implicită a routerelor.

- Actualizați firmware-ul routerului

- Schimbați numele transmisiei SSID.

Criptare WEP, WPA, WPA 2, WPA 3

Fiecare router ar trebui să aibă o configurare de criptare de bază. După cum majoritatea tuturor știu că un semnal WiFi deschis cere probleme.

WEP este notoriu ușor de piratat și nu a fost folosit prea mult din 2003, când a fost găsit un defect de securitate în acesta.

Standarde de criptare router

| Criptare | An | Securitate |

| WEP | 1999 | Rău |

| WPA | 2003 | Sarac |

| WPA 2 TKIP | 2004 | Sarac |

| WPA 2 AES | 2004 | Mediu |

| WPA 3 | 2019 | Bun |

WPA original are, de asemenea, nenumărate defecte de securitate și nu mai este foarte sigur.

WPA2 AES sau noul WPA3 ar trebui să fie activat pentru WiFi și cu o parolă lungă / parafrază.

Există hacks pentru WPA2 AES, dar este mult mai dificil de piratat decât standardele mai vechi de criptare.

WPA3 este un nou standard lansat și adaugă multe caracteristici de securitate de care lipsesc protocoalele mai vechi.

Routerele cu noul WiFi 6 AX împreună cu WPA3 sunt introduse încet.

WPS

WPS (WiFi Protected Setup) este o metodă pe care o folosesc multe routere pentru ca dispozitivele să se conecteze cu ușurință la un router prin wireless.

Un defect a fost găsit în WPS în 2012, care permite atacul pinilor, care ocolește orice securitate, cum ar fi WPA / WPA2.

Multe routere noi au găsit o cale de a rezolva acest lucru având un buton WPS care este apăsat și activează WPS doar pentru o perioadă scurtă de timp înainte de a-l dezactiva..

Nu toate routerele fac acest lucru, însă unele au WPS activat în mod implicit.

Programele populare precum Reaver încorporat în Kali Linux pot sparge pinii WPS în 2-10 ore, cu atacul Pixiewps capabil să o facă mult mai rapid pe unele routere.

Dacă routerul dvs. are WPS activat, dezactivați-l în caz contrar, este deschis atacului popular de mai sus.

Frecvențe de 5 GHz / 2,4 GHz și protocol 802.11ac

Până în 2013, 2,4 GHz a fost singurul router de frecvență folosit pentru WiFi.

Deoarece 2,4 GHz a devenit supraaglomerat, a fost introdus intervalul de 5 GHz.

Aceste tipuri de routere se numesc routere dual-band, deoarece pot utiliza atât 2,4 GHz, fie 5 GHz pentru un semnal WiFi.

Pentru cei care nu știu, nu poate fi utilizată nicio cartelă wireless pentru a ataca un router.

Trebuie utilizate adaptoare / adaptoare USB specifice cu chipset-ul corect.

Există o mulțime de adaptoare USB care pot hack un router pe partea de 2,4 GHz.

În prezent, există o lipsă de adaptoare USB care pot hack frecvența de 5 GHz a unui router.

Există câteva adaptoare USB care pot, dar cu succes limitat.

Motivul ratei de succes limitate este protocolul 802.11ac.

Instrumentele de hacking WiFi pur și simplu nu au fost încă actualizate pentru a ataca acest nou protocol.

Doar protocoalele 802.11n și 802.11ac funcționează în intervalul de 5 GHz. 802.11n a funcționat de ceva vreme și funcționează atât la 2,4 GHz, cât și la 5 GHz.

802.11ac funcționează numai în intervalul de 5 GHz.

802.11n este utilizat pentru dispozitive vechi care trebuie să se conecteze la un router, dar este un protocol bine cunoscut care poate fi spart cu multe instrumente de cracare WiFi.

În prezent, un router configurat să difuzeze WiFi doar în intervalul de 5 GHz cu protocolul 802.11ac este aproape imposibil de hackat cu instrumentele actuale de hacking WiFi.

Orice dispozitiv conectat la un router trebuie, de asemenea, să poată utiliza protocolul 802.11ac, deoarece orice configurare este la fel de bună ca cea mai slabă legătură a sa.

Rețineți că acest lucru se poate schimba în orice moment, deoarece software-ul și hardware-ul de hacking se află într-o stare constantă de evoluție.

În prezent, un router cu latura de 2,4 GHz oprit, împreună cu suportul WPS dezactivat, utilizând criptarea WPA2 și folosind doar frecvența de 5 GHz cu protocolul 802.11ac este aproape imposibil de hack.

Nimic nu este vreodată complet nerecuperabil, dar ar fi nevoie de un atacator rău intenționat foarte avansat pentru a sparge acest tip de configurare.

Un hacker începător de script pentru copii nu ar putea să urmărească multitudinea de videoclipuri YouTube de piratare WiFi și să poată sparge o configurare ca aceasta în prezent.

Om-în-atacul de mijloc

Atacurile Man-In-The-Middle numite MitM apar atunci când un hacker se pune între un router și un dispozitiv conectat la acesta.

Un hacker rău intenționat care face un atac MitM poate lovi un semnal de router care obligă persoana să se conecteze la computer, ceea ce permite victimei să revină online.

Majoritatea utilizatorilor nu sunt conștienți de acest lucru și continuă să navigheze online. Atacatorul poate vizualiza toate datele pe măsură ce trece prin mașina lor capturând parole sau orice alte date care sunt privite.

Atacurile routerului MitM apar în multe forme, cele populare fiind o fereastră pop-up care arată utilizatorului o pagină falsă de conectare la router care pare legitimă.

Dacă un utilizator își introduce numele de utilizator și parola într-o pagină falsă de atac MitM, atunci li se permite să continue să creadă că a rezolvat problema.

Între timp, un atacator rău intenționat și-a dobândit informațiile.

Pentru a contracara acest tip de atac, nu introduceți pur și simplu orbește informațiile despre parola de nume de utilizator.

Aflați unde se află informațiile despre setările de conectare de pe un laptop, tabletă sau smartphone și introduceți informații doar acolo.

Un router nu ar trebui să dea niciodată o fereastră pop-up cerând informații. Dacă se conectează manual la un router cu o conexiune prin cablu și verificați setările.

Schimbați acreditările de conectare la pagina de administrare implicită a routerelor

Toate routerele au un nume de utilizator și o parolă implicite pentru a se conecta la pagina de administrator.

Adesea ceva la fel de simplu ca numele de utilizator: admin, Parola: admin

Acest lucru ar trebui schimbat în ceva sigur, întrucât este o modalitate ușoară pentru cineva care se află în aceeași rețea și tipează adresa IP a routerelor dvs. să aibă acces la aceasta.

Modificați numele difuzat SSID implicit

Toate routerele vin cu un nume de difuzare implicit, cum ar fi un router Linksys sau Dlink care va difuza numele Linksys sau Dlink ca numele conexiunii WiFi AP.

Schimbarea numelui difuzării va oferi atacatorului mai puține informații despre vulnerabilitățile pe care le are routerul.

Un router Linksys are vulnerabilități diferite față de un router Dlink și așa mai departe.

Unul dintre lucrurile pe care le fac este, în loc să dau routerului un nume unic de animal de companie, este să îl schimb cu un alt nume de producător de router.

De exemplu, dacă este un router Linksys, schimbați SSID în Dlink și invers.

Acest lucru poate deruta un atacator deoarece crede că atacă un anumit router cu vulnerabilități cunoscute atunci când este cu totul altceva.

Distanța WiFi

Distanța poate fi importantă cu WiFi, dar poate lăsa un router deschis la atac.

Toate atacurile routerului fără fir au nevoie de un semnal WiFi bun pentru a-și face treaba dacă nu pot obține un semnal bun decât nu se poate face.

Atacatorii folosesc amplificatoare de semnal pentru a ajuta la creșterea semnalului slab, așa că de multe ori nu se poate face mare lucru în acest sens.

Cu toate acestea, dacă nu aveți nevoie de un slăbire puternică a semnalului wireless, acesta poate ajuta la prevenirea unui atac.

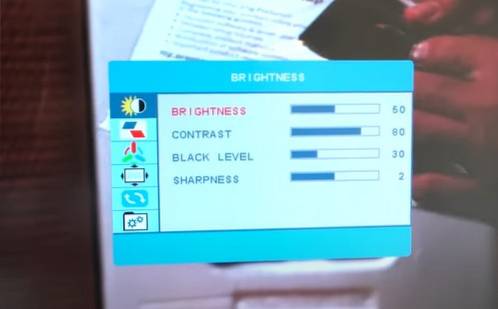

Multe routere au o setare pentru a regla puterea semnalului WiFi, care poate fi ajustată în jos sau în sus.

Diferențele routerului

Când vine vorba de producătorii de routere, toți au interfețe și opțiuni diferite.

Este imposibil să se listeze într-o singură postare unde locația acestor setări este pentru numeroasele routere vândute.

Majoritatea opțiunilor vor fi universale, cum ar fi criptarea WEP, WPA, WPA2, dar modul în care sunt activate opțiunile va varia de la un router la altul.

Opțiunile unei interfețe de routere pot fi întotdeauna googled sau manualul poate fi găsit și analizat pentru setările sale.

Principalul lucru de înțeles despre securizarea unui router este opțiunile universale de securitate pe care le va avea orice router.

rezumat

Orice router va fi întotdeauna acceptabil pentru atacuri, dar a face lucruri simple ca cele de mai sus vă va reduce considerabil riscul.

Adesea atacatorii WiFi vor trece la o țintă mai ușoară (deoarece există multe) în loc să piardă ore, dacă nu zile încercând să țintească o configurare dificilă.

ComputersHowto

ComputersHowto